La microbiología en el laboratorio de control de calidad está sujeta a variabilidad. Esta variabilidad puede ser evidente en los resultados de los tests y algunas de las causas puede ser la forma en que son tomadas las muestras, el tamaño de la muestra y además podríamos agregar la variabilidad innata de un proceso fuertemente dependiente de la interacción humana.

Por ejemplo, en la operación de plaqueo, podemos encontrar con una variedad de errores involucrados en ésta operación como, error de pipeteo, falla en el medio de cultivo, falla en la incubación, etc.

Los errores en este tipo de ejemplo pueden ser divididos en 2 principales tipos, algunos que podrían ser considerados errores evitables (errores de plaqueos, errores de cálculos) y otros que podrían llamar errores inevitables (error de muestreo, error de dilución, error de distribución).

No podemos eliminar cualquier tipo de error en el laboratorio, pero la categoría general de errores inevitables no es susceptible de corrección por medio del entrenamiento o técnica del laboratorio adecuada. Por eso es que debemos trabajar sobre la idea de minimizar los errores evitables. Afortunadamente, estos pueden ser afectados bastante fácilmente por el entrenamiento y un sólido liderazgo del laboratorio, esto no llevará a resultados de estudios microbiológicos menos variables.

El sistema de SOPs

La clave para un trabajo consistente en el laboratorio de microbiología es un sólido sistema de SOPs con una adecuada documentación.

La organización de un sistema lógico de SOPs puede dividirse de distintas maneras, por ejemplo de forma funcional, como sigue:

- Requerimientos de calidad

- Medios

- Cepas

- Equipamiento

- Entrenamiento

- Manejo de muestras

- Operaciones del laboratorio

- Metodología de testeos

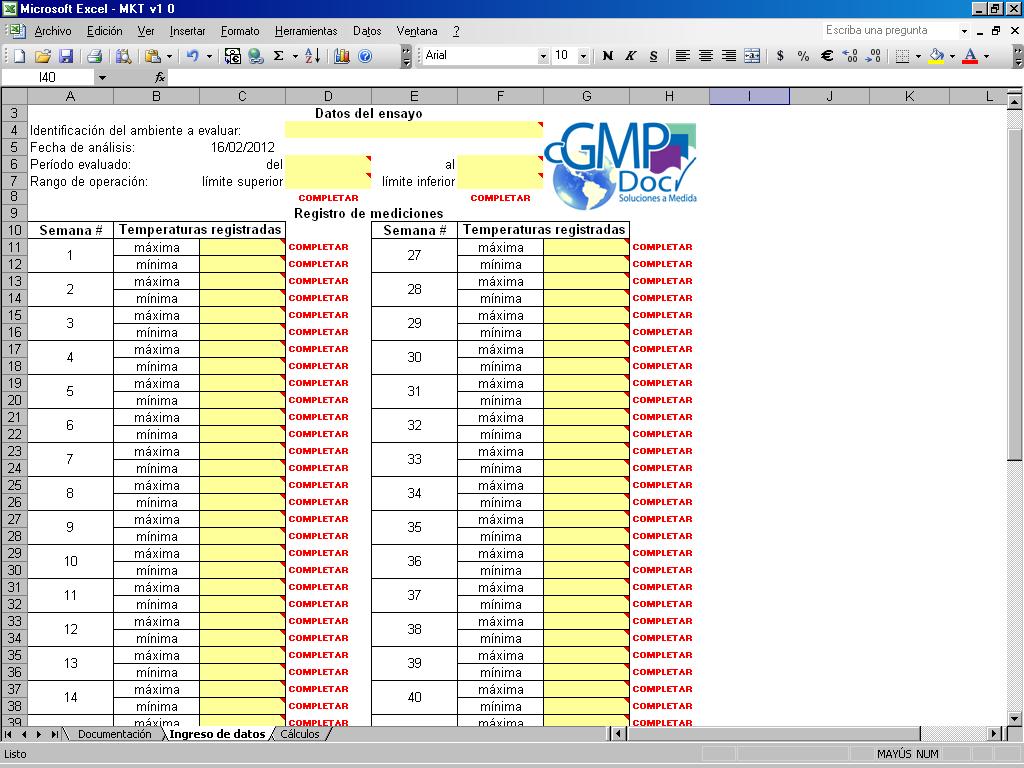

- Manejo, reporte y archivo de datos

- Investigaciones

Aunque este no es la única forma, en la distintas regulaciones podrá encontrar otras formas, sin embargo disponer de un buen sistema de SOPs debe servir como guía para el cumplimiento normativo, ayudar en la investigación y ser útil como marco para la capacitación.

Al observar el sistema SOP desde una perspectiva funcional, podemos agrupar fácilmente los requisitos de medios, cepas de existencias, equipos y documentación para probar la actividad, lo que hace que la creación de “habilidades laborales” sea relativamente sencilla. Esto, a su vez, simplifica la asignación de SOP a personas en función de sus funciones laborales y simplifica el seguimiento de las personas afectadas por las revisiones de SOP.

La microbiología como disciplina es inherentemente variable (sensible a los efectos del operador), con una cultura empresarial que da como resultado el aumento de algunos aspectos de esta variabilidad (generalmente en un esfuerzo por minimizar los gastos generales y laborales). Es por eso, que un sistema de SOPs sólido y coherente junto con una capacitación y estricto seguimiento minimizará al menos la variabilidad evitable en los datos del laboratorio de testeos y de validación.