La evaluación de los datos con respecto a la criticidad es esencial y, hasta cierto punto, no es una actividad trivial. Los datos deben evaluarse en particular con respecto a la seguridad del paciente y/o la calidad del producto.

El término “datos críticos” aparece en un solo lugar en las Directrices GMP de la UE:

“4.27 – Debería existir un sistema para indicar observaciones especiales y cualquier cambio en los datos críticos”.

El Anexo 11 de GMP de la UE también menciona datos críticos en un solo lugar.

“6. Chequeos de exactitud: para los datos críticos ingresados manualmente, debe haber una verificación adicional sobre la precisión de los datos”.

Esto proporciona una base legal para revisar la entrada de datos críticos. Por lo tanto, una segunda persona debe verificarlo. Una alternativa sería un sistema computarizado validado.

Ejemplo:

La temperatura se mide en un tanque de agitación. Esta medición es parte del informe de lote y es relevante para la liberación. La temperatura se lee manualmente y se documenta manualmente. En este caso, se requiere una segunda persona para verificar la exactitud de los datos (principio de doble verificación).

O

La temperatura se registra electrónicamente a través de un sistema computarizado y se guarda electrónicamente. En este caso, habría que validar el sistema informático.

Volviendo a la evaluación de la criticidad de los datos: ni la sección 4.27 ni el Anexo 11 (sección 6) proporcionan mucha información sobre qué datos son críticos y cuáles no. No existe una definición legal de datos críticos en el entorno GMP. Si uno observa las diversas directrices y estándares en el área GMP, se puede encontrar una definición de datos críticos en VDI/VDE 3516 Parte 5 sobre “Validación en el entorno GxP – Tipos de datos crudos (raw data)”:

“Datos críticos:

Datos que tienen un impacto potencial en la seguridad del paciente, la calidad del producto y la integridad de los datos”.

Es decisión de la empresa (fabricante de productos medicinales) definir los datos a incluir.

La pregunta crucial es sin duda: ¿Existen datos relevantes para GMP que no sean críticos?

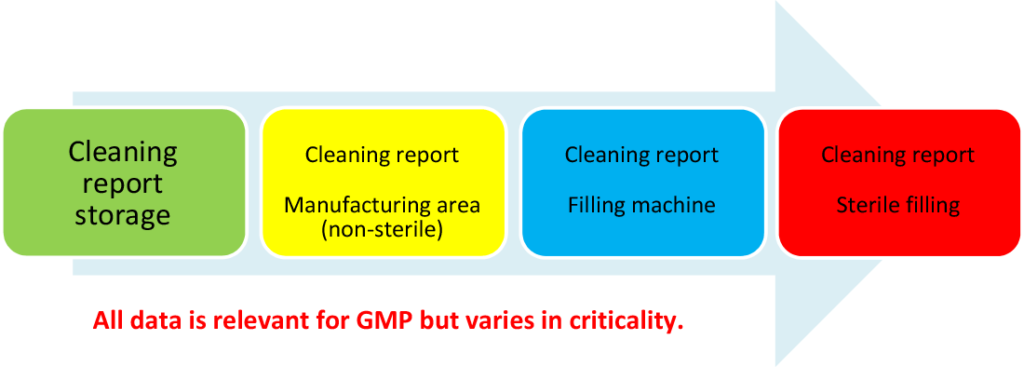

Esto no puede responderse unívocamente a partir del contenido de las bases legales vigentes. Sin embargo, la respuesta es “No”. Sin embargo, existen diferencias en la criticidad de los datos. La Figura 1 muestra un ejemplo correspondiente. Una clasificación de tres niveles tiene sentido:

Todos los datos son relevantes desde el punto de vista GMP, sin embargo varía la criticidad.

La criticidad es alta, media o baja.

PI 041 BUENAS PRÁCTICAS PARA LA GESTIÓN E INTEGRIDAD DE DATOS EN ENTORNOS REGULADOS GMP/GDP proporciona información sobre datos críticos, lo que también demuestra su importancia.

Ejemplo:

“5.4 Criticidad de los datos: por ejemplo: para una tableta oral, los datos del ensayo API generalmente tienen un mayor impacto en la calidad y seguridad del producto que los datos de friabilidad de la tableta”.

El documento destaca la importancia de los datos en términos de su influencia en decisiones como la liberación de lotes.

“5.4 Criticidad de los datos

5.4.1 La decisión en la que influyen los datos puede diferir en importancia y el impacto de los datos en una decisión también puede variar. Los puntos a considerar con respecto a la criticidad de los datos incluyen:

¿En qué decisión influyen los datos?

Por ejemplo: cuando se toma una decisión de liberación de un lote, los datos que determinan el cumplimiento de los atributos críticos de calidad son normalmente de mayor importancia que los registros de limpieza del almacén”.

Tomado de la News Letter de la ECA – 06.02.2019